- Sākums

- Forumi

- Notepad.lv

- IT ziņas

- Kuri Intel CPU pakļauti Meltdown un Spectre ievainojamībām?

Kuri Intel CPU pakļauti Meltdown un Spectre ievainojamībām?

Sākumlapa › Forumi › Notepad.lv › IT ziņas › Kuri Intel CPU pakļauti Meltdown un Spectre ievainojamībām?

- This topic has 7 atbilžu, 6 voices, and was last updated pirms 7 years, 12 months by

MeistarsUnVergs.

Tiek skatīts 8 ierakstu – 1 līdz 8 (no 8 kopumā)

-

AutorsIeraksti

-

6. Jan, 2018 at 17:00 #163244

samurajs

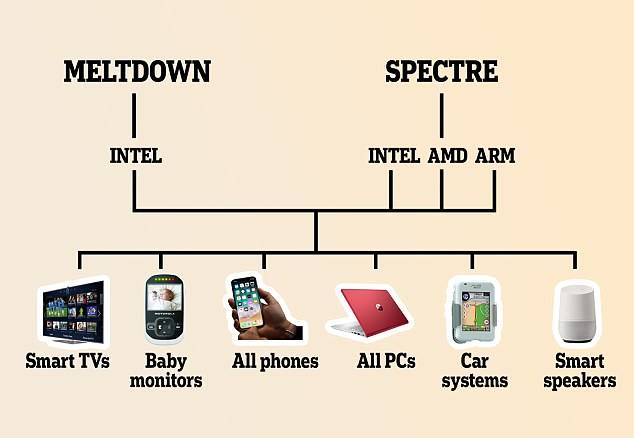

ParticipantJau 3 dienas visa IT pasaule burbuļo sakarā ar atklātajām procesoru arhitektūras ievainojamībām, kurām doti nosaukumi Meltdown un Spectre. Pirmais no tiem pilnā mērā skar Intel un ARM64 CPU, otrais bez minētajiem daļēji ietekmē arī AMD procesorus. Pati kompānija gan to noliedz par visiem 100%. Par tēmu literatūras internetā netrūkst, ieskaitot arī kodu fragmentus, kurus var lietot reālam uzbrukumam. Jebkurā gadījumā ir izveidoti eksploiti gan Meltdown, gan Spectre ievainojamībām. Mēs tikai sniegsim pavisam vienkāršu ieskatu minētajās problēmās. Kāda ir atšķirība starp Meltdown un Spectre? Meltdown izmanto kļūdu Intel un ARM arhitektūrā, kad procesors neievēro lietojumprogrammu atļaujas. Savukārt Spectre izmanto sazarošanās un pāreju algoritma īpatnības, kad viena lietotne var ietekmēt otras izpildīšanu.

[img]https://notepad.lv/userpix/28_meltdownspectrelinux800x450_1.png [/img] Procesoru izstrādātāji vienmēr centušies pēc ātruma un veiktspējas. Tāpēc procesoros ir iebūvētā instrukciju spekulatīvā izpildīšana. Tas nozīmē, ka CPU cenšas uzminēt, kuras instrukcijas būs jāizpilda nākamās, un izpilda tās priekšlaicīgi un patvaļīgi bez komandas no ārienes. Ja izdevās uzminēt – viss kārtībā, un skaitļošana turpinās. Ja nē – izdarītais nometas pa nullēm, bet kodola kešatmiņā viss saglabājas. Un šiem datiem tad arī piekļūst

Meltdown, kaut arī lietojumprogrammām nav atļaujas tur piekļūt. Ne konteineri, ne paravirtualizācija no tā nepasargā, kas izraisījusi nopietnas galvassāpes mākoņserveru provaideriem. Vienīgi pilnā virtualizācija šobrīd vēl ir droša. Meltdown jau ir aizlāpīts Linux kodolā, RHEL un Fedora, Android un ChromeOS. Pie Debian, Ubuntu, SUSE, openSUSE, FreeBSD, OpenBSD un NetBSD šobrid strādā. Microsoft un Apple tuvākajās dienās sola ielāpus Windows un MacOS vidēm. Ar

Spectreviss ir daudz grūtāk. To ir grūtāk ekspluatēt, bet arī grūtāk aizlāpīt. Var jau, bet tas draud ar līdz 30% CPU veiktspējas kritumu. Jebkurā ziņā pie tā strādā; Intel jau izdevis divus mikrokodu atjauninājumus (IBRS, Indirect Branch Restricted Speculation, un IBPB, Indirect Branch Prediction Barriers). Banāls piemērs, kā darbojas Spectre: pieņemsim, ka mums vajag nozagt šifrēšanas atslēgu. Dosim legālu komandu CPU kaut ko nošifrēt, un tas izsauks kriptēšanas lietotni. Kur atradīsies šifrēšanas atslēga? Protams, ka procesors ievilks to kodola kešā. Jo veiktspējas labad tai jābūt pa rokai. Un Spectre to pavisam mierīgi nolasīs. Kuri Intel procesori skarti?Praktiski visi pēc 2005. gada

Intel® Core™ i3 processor (45nm and 32nm)

Intel® Core™ i5 processor (45nm and 32nm)

Intel® Core™ i7 processor (45nm and 32nm)

Intel® Core™ M processor family (45nm and 32nm)

2nd generation Intel® Core™ processors

3rd generation Intel® Core™ processors

4th generation Intel® Core™ processors

5th generation Intel® Core™ processors

6th generation Intel® Core™ processors

7th generation Intel® Core™ processors

8th generation Intel® Core™ processors

Intel® Core™ X-series Processor Family for Intel® X99 platforms

Intel® Core™ X-series Processor Family for Intel® X299 platforms

Intel® Xeon® processor 3400 series

Intel® Xeon® processor 3600 series

Intel® Xeon® processor 5500 series

Intel® Xeon® processor 5600 series

Intel® Xeon® processor 6500 series

Intel® Xeon® processor 7500 series

Intel® Xeon® Processor E3 Family

Intel® Xeon® Processor E3 v2 Family

Intel® Xeon® Processor E3 v3 Family

Intel® Xeon® Processor E3 v4 Family

Intel® Xeon® Processor E3 v5 Family

Intel® Xeon® Processor E3 v6 Family

Intel® Xeon® Processor E5 Family

Intel® Xeon® Processor E5 v2 Family

Intel® Xeon® Processor E5 v3 Family

Intel® Xeon® Processor E5 v4 Family

Intel® Xeon® Processor E7 Family

Intel® Xeon® Processor E7 v2 Family

Intel® Xeon® Processor E7 v3 Family

Intel® Xeon® Processor E7 v4 Family

Intel® Xeon® Processor Scalable Family

Intel® Xeon Phi™ Processor 3200, 5200, 7200 Series

Intel® Atom™ Processor C Series

Intel® Atom™ Processor E Series

Intel® Atom™ Processor A Series

Intel® Atom™ Processor x3 Series

Intel® Atom™ Processor Z Series

Intel® Celeron® Processor J Series

Intel® Celeron® Processor N Series

Intel® Pentium® Processor J Series

Intel® Pentium® Processor N Series

7. Jan, 2018 at 06:51 #332679hackey

Participantlabāk būtu ielicis kuri nav skarti, savādāk izskatās visi 😀 Vēl šis tiešām ož pēc dīzeļgeitas AMD laida CPU godīgi un ostīja Inteļa pakaļu jo šie šmaucās, tagad izrādās Intel zombiji tiešām ir maldināti, ja ne apšmaukti. vēl tik jāskatās ka neieliek caur udeitiem gan win gan linux un tad būs liela bēda, vajadzēs sēdēt offline 😀

7. Jan, 2018 at 12:04 #332680MeistarsUnVergs

ParticipantSpectre ievainojamībai ir pakļauti visi Intel procesori kuri izlaisti pēc 1995. gada. Tas ir Pentium Pro, Pentium MMX un jaunāki. 7. Jan, 2018 at 14:10 #332681shady

ParticipantUzskatāmāk šeit:

[img]https://notepad.lv/userpix/29_47c815b7000005785238789imagea1_1515158776448_1.jpg [/img] 8. Jan, 2018 at 13:02 #332682Anonīms

NeaktīvsKā tas izspaužas: pievienojamies tīklam, tīklam firewall stāv virsū, palaižam programmu, ieejam taskmanager un uztaisam “realtime vai high ppriority”? Tas ir tas bags? 8. Jan, 2018 at 16:50 #332683Anonīms

NeaktīvsJa tas ir tas bags, tad Dover osta tika ar viņu galā 1gadu atpakaļ. 9. Jan, 2018 at 04:31 #332684uldics

ParticipantAr tīklu šitiem abiem nav sakara. Tie ir par parasta procesa piekļuvi pie atmiņas, kas pieder vai nu citam procesam vai vispār rūtam. Vienkāršākais – kaut kāds hrenovs javaskripts izmakšķerē no atmiņas nesen lietotu paroli, tavas dikpics utml. 10. Jan, 2018 at 00:13 #332685MeistarsUnVergs

ParticipantViesis izskatās ka ir kaut kāds bots kas savirknējis kaut kādus vārdus kopā. Īsti jēgu no viņa rakstītā man neizdevās izlobīt. -

AutorsIeraksti

Tiek skatīts 8 ierakstu – 1 līdz 8 (no 8 kopumā)

- Jums ir jāpieslēdzas sistēmai, lai varētu komentēt šo tēmu.

Jaunākais portālā

Apskati