- Sākums

- Forumi

- Notepad.lv

- IT ziņas

- "Nogāzusies" WPA2 aizsardzība

"Nogāzusies" WPA2 aizsardzība

Sākumlapa › Forumi › Notepad.lv › IT ziņas › "Nogāzusies" WPA2 aizsardzība

- This topic has 9 atbilžu, 4 voices, and was last updated pirms 8 years, 2 months by

Mr.Death.

Tiek skatīts 1 ieraksts (no 10 kopumā)

-

AutorsIeraksti

-

17. Okt, 2017 at 13:18 #163119

samurajs

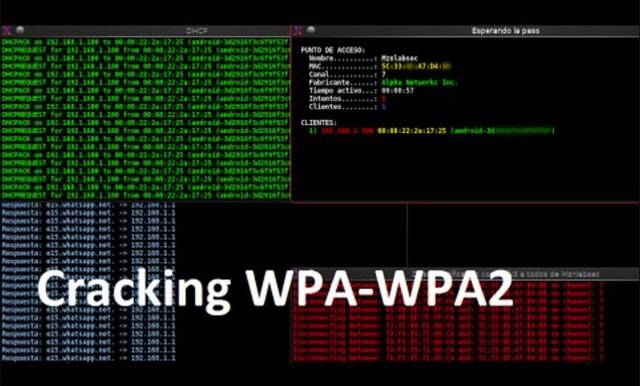

ParticipantJa līdz šim ar WPA2 kriptēšanu aizsargātie Wi-Fi tīkli skaitījās praktiski neuzlaužami, tad kārtējo reizi pierādījies, ka neuzlaužamu lietu nav. Atklāts vesels ievainojamību komplekts, kam dots nosaukums KRACK (no Key Reinstallation Atta cks). Visos ar WPA2 aizsargātajos tīklos pie perifērijas ierīces (piemēram viedtālruņa) pieslēgšanās tiek lietots 4 soļu handshake, kura gaitā ierīces abos galos veic savdabīgu autorizāciju. Ja tā ir veiksmīga – tiek ģenerēta kriptēšanas atslēga konkrētajai sesijai. Atrasta metode, kā manipulēt šo handshake procedūru. Problēmai jau veltīta īpaša mājaslapa

KRACKattacksGitHub repozitorijszinātniskais darbsIzsargāties no WPA2 ievainojamības nav iespējams nekādi. Atliek gaidīt, līdz ražotāji izlaidīs ielāpus visām ierīcēm. Kas mazliet nomierina – ļaundari nevar lauzt WPA2 attālināti; viņiem obligāti jāatrodas Wi-Fi tīkla darbības zonā.

[img]https://notepad.lv/userpix/28_wifih_1.jpg [/img] Biežāk uzdotie jautājumi un atbildes1. Kādas ierīces un sistēmas tiek skartas?Visas, kas lieto WPA2. Android, Linux, iOS, macOS, Windows, OpenBSD utt. Īpaši tiek skartas ierīces ar Android 6 un 7 – tur var ne tikai pieslēgties, bet arī pamainīt datu plūsmu. Vistraģiskāk tomēr cietīs IoT

gadžeti– gudrajai kafijkannai ielāpu tik vienkārši neuzliksi; pārāk gudra tā tomēr nav. 2. Vai visiem tagad būs jāmaina Wi-Fi paroles?Nē – ievainojamība neko nezin par parolēm un ar tām nemanipulē.

3. Ko darīt, ja manam routerim neiznāk atjauninājumi?Pietiks, ja atjauninās galaierīces – viedtālruni, Windows PC utt.

4. Kā tika atklāta ievainojamība?Nejauši.

5. Bet ja es lietoju WPA2 kopā ar AES?Neko nedos, jo skarti visi protokoli – WPA-TKIP, AES-CCMP, GCMP

6. Varbūt atgriezties pie vecā labā WEP?Nekādā gadījumā – to uzlauzīs vēl ātrāk.

7. Runā, ka 4-way handshake tīri matemātiski esot neuzlaužams?Neviens jau tās atslēgas nezog, tikai nomaina…

MicroTik RouterOS (v6.39.3, v6.40.4, v6.41rc) jau

esot salāpīta17. Okt, 2017 at 15:59 #331784MeistarsUnVergs

ParticipantPrincipā tas hanshake ir drošs, tikai nolohojās tie, kas izdomāja ka tās paketes var retransmitēt, tādējādi paverot durvis manipulēšanai. 18. Okt, 2017 at 06:34 #331785ruukjis

ParticipantVētra ūdens glāze. Š ī ievainojamība eksistē tikai uz papīra. Vieglāk būs iedot adminam pa muti, pieslēgties serveru telpā pie switcha un zagt infu no turienes. 18. Okt, 2017 at 13:11 #331786MeistarsUnVergs

ParticipantNepiekrītu. Kādreiz arī uzskatīja ka WEP ievainojamība ir tikai teorētiska, ka MAC adrešu whitelist un periodiska atslēgas maiņa pret to palīdz 😀 Pa muti iedot var ienmēr, bet tas ir pamanāms. WiFi čakarēšana no attāluma gan ne vienmēr ir redzama.

18. Okt, 2017 at 16:36 #331787ruukjis

ParticipantNu gan salīdzināji daiktu ar ozolu. 1. WEP uzlauza stipri ātri (divi gadi nepagāja?) un nevis pārķēra paciņas, bet reāli uzlauza – un metode/s bija salīdzinoša vienkārša/s – tika radīti neskaitāmi tuļķi, kurus varēja izmantot pilnīgi zābaki.

2. WPA neko neuzlauž, turklāt, lai tiktu klāt jebkam ir jāizpildās virknei priekšnosacījumu – tev ir jādabū rūtera MAC adrese, tev ir jābūt Wi-Fi zonā, tev ir JÄ€CER, ka otrā galā kāds mēģinās iebarot savas paroles līki taisītā https lapā. Un, starpcitu, cik ilgs laiks pagajā, kamēr atrada šo caurumu… 14 gadi?

Es nesaku, ka nevar uzlauzt, es saku, ka ir vieglākas un efektīvākas metodes kā tikt klāt datiem. OK pa purnu dot ir ekstrēms, piemērs, bet ir varianti ir daudz..

18. Okt, 2017 at 18:34 #331788MeistarsUnVergs

Participant2 gadi tik sliktai aizsardzībai kā WEP ir daudz. Par nosacījumiem:

1. Rūtera MAC adresi dabūt ir vienkāršāk par vienkāršu.

2. Būt WiFi darbības zonā ir pašsaprotama lieta, gluži tikpat pašsaprotama ka uzbrucēja datoram ir jābūt ieslēgtam 😀

3. Par tām parolēm ir tikai piemērs. MITM gadījumā var kaut vai čakarēt programmu auto updates, iebarojot trojāņus, vai visvienkāršākajā gadījumā modificēt HTTP lapas, rādot savu figņu vai iebarojot brauzera eksploitus.

Par to laiku runājot, tas nav nekas neparasts. Š is ir diezgan komplicēts uzbrukums.

18. Okt, 2017 at 19:08 #331789Mr.Death

ParticipantNeiesliigu detaljaas, bet ja ar sjo metodi ir iespeejams registreeties tiiklaa (ieguut IP, piekljuvi sjaareem, internetam un ruutera web-admin interfeisam, kuram 95% gadiijumos buus defaultaa parole), tad ir dziljaa dirsaa. 1) Ruutera MAC var ieguut katrs beerns. Taa briivi tiek paarraidiita gaisaa, taapat kaa vairums citu tiikla parametru.

2) WiFi darbiibas zonaa… hmmm… nu jaa, pakesjfails ar ierakstiitiem handsheikiem nederees, tas nu taa kaa buutu skaidraaks par skaidru.

3) MITM jau ir peec-ielausjanaas atrakcija. Piekljuut tiikla sjaareem, atrast kaadu ruutera iipasjnieka bildi tajaas, nogjeerbt sjim uz fotozjopa pliku pakalju, peec tam izdrukaajot to caur turpat tiiklam piesleegto printeri ir pasaakums, kas iet cauri bez visa MITM. Taapat arii “2girls1cup” castosjana uz upura Smart TV un cita veida kumeedinji. Nedod bogs, ja veel upurim guljamistabaa ir IP kamera ar defaultajaam paroleem, kas piesleegta ieksjeejam tiiklam – var izveerst veselu sjantaazju, mhhhh.

Ar vienvaardsakot iespeejas manipulaacijaam paveraas plasjas jo plasjas. MITM ir tikai viena skjautne, citiem varbuut vispaar interesee tikai upura interneta piesleegums un IP. Daudzi iedomaajas, ka WPA2 ir kaut kaada mega barjera, aiz kuras viss notiek drosji – taapeec tiikla iekaartaam pat nepuulas uzlikt customizeetas paroles – vot par sjo tagad buus jaadomaa! :>

P.s. un peec sjiis sensaacijas varu dereet, ka entuziasti jau drukaa kaarteejo poke-tooli, kas buus pieejams naakosjajaa Kali Linux (Backtrack) reliizee. Beerni varees sist plaukstas.

18. Okt, 2017 at 20:28 #331790MeistarsUnVergs

ParticipantNē, tīklā autorizēties ar šo nevar. Š ī metode ļauj WiFi klientam iebarot uzbrucējam zināmu sesijas šifrēšanas atslēgu, tādējādi ļaujot veikt Replay kā arī barot ne no rūtera, bet uzbrucēja nākošas paketes. 19. Okt, 2017 at 12:05 #331791ruukjis

ParticipantQuote:…kā arī barot ne no rūtera, bet uzbrucēja nākošas paketes.

Atkarībā no izmantotās enkripcijas – pie TKIP un GCMP jā, pie AES nevarēs gan.20. Okt, 2017 at 18:07 #331792Mr.Death

ParticipantOk, paldies par iisu lietas izklaastu. Tad jau uztraukumam nav pamata, tiktaal cik tas ir saistiits ar drosju HTTPS avotu apmekleesjanu, vai ne taa? -

AutorsIeraksti

Tiek skatīts 1 ieraksts (no 10 kopumā)

- Jums ir jāpieslēdzas sistēmai, lai varētu komentēt šo tēmu.

Jaunākais portālā

Apskati