Atklāts, ka ar Ziemeļkorejas valdību saistīts hakeru grupējums Google Play veiksmīgi augšupielādēja Android spiegprogrammatūru.

Kiberdrošības uzņēmums Lookout ziņo, ka ar Ziemeļkorejas režīmu saistīta hakeru kopa augšupielādējusi Android spiegprogrammatūru Google Play lietotņu veikalā. Turklāt tas izdevās veiksmīgi – viņiem izdevās maldināts atsevišķas personas spējusi, lai to lejupielādētu.

Trešdien publicētajā ziņojumā, Lookout detalizēti apraksta spiegošanas kampaņu, kurā bija iesaistīti vairāki Android spiegprogrammatūras paraugi, ko uzņēmums dēvē par KoSpy. To ar “lielu pārliecību” saista ar esošo Ziemeļkorejas valdību.

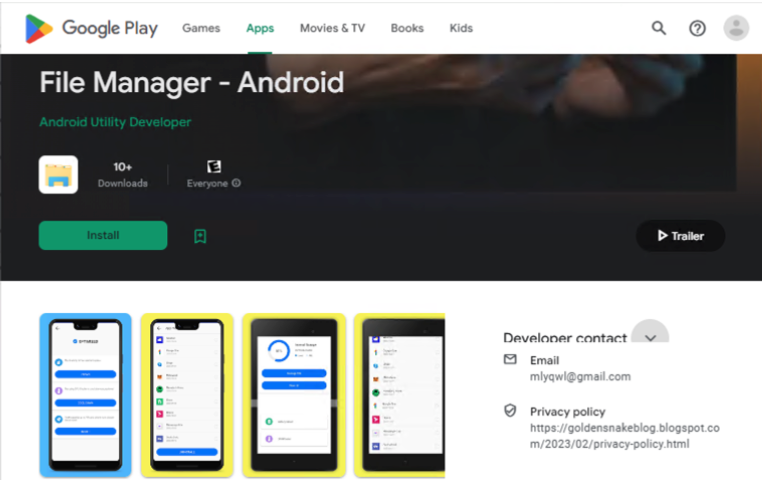

Saskaņā ar kešatmiņā saglabātā lietotnes lapas momentuzņēmuma fotoattēlu oficiālajā Android lietotņu veikalā, vismaz viena no spiegprogrammām kādā brīdī bija pieejama Google Play un lejupielādēta vairāk nekā 10 reižu. Lookout savā ziņojumā iekļāva lapas ekrānšāviņu.

Pēdējo gadu laikā ar autoritāro valsti saistītie hakeri sev piesaistījuši lērumu virsrakstus. Īpaši veiksmīgi viņi to dara ar saviem pārdrošajiem kriptogrāfijas zādzību gadījumiem. Spilgtākā no šīm operācijām ir nesenā 1,3 miljardu EUR Ethereum zādzība no kriptovalūtas biržas Bybit ar mērķi veicināt valsts aizliegto kodolieroču programmu.

Tomēr šīs jaunās spiegprogrammatūras kampaņas gadījumā viss liecina uz to, ka tā ir novērošanas, proti, spiegošanas operācija.

Ko Ziemeļkoreja vēlējās iegūt no Android?

Ziemeļkorejas spiegprogrammatūras kampaņas mērķi nav zināmi. Tomēr uzņēmuma Lookout drošības izlūkošanas pētījumu direktors Kristofs Hebeizens ziņu aģentūrai TechCrunch sacīja, ka, ņemot vērā tikai dažus lejupielādes gadījumus, spiegprogrammatūras mērķis, visticamāk, bija konkrēti cilvēki.

KoSpy ievāc “plašu sensitīvas informācijas apjomu”, tostarp: SMS īsziņas, zvanu žurnālus, ierīces atrašanās vietas datus, ierīces failus un mapes, lietotāja ievadītos taustiņus, Wi-Fi tīkla informāciju un instalēto lietotņu sarakstu. Tāpat tas var arī ierakstīt audio, fotografēt ar tālruņa kamerām un uzņemt ekrāna attēlus.

Lookout atklāja, ka KoSpy izmantoja Firestore. Tā ir mākoņdatu bāze, kas ir izveidota, izmantojot Google Cloud infrastruktūru, lai iegūtu “sākotnējās konfigurācijas”.

Google pārstāvis Eds Fernandezs sacīja, ka Lookout dalījās savā ziņojumā ar uzņēmumu un “visas identificētās lietotnes tika izņemtas no Play [un] Firebase projekti tika deaktivizēti”, tostarp KoSpy paraugs, kas bija Google Play.

“Google Play automātiski aizsargā lietotājus no zināmām šīs ļaunprātīgās programmatūras versijām Android ierīcēs ar Google Play pakalpojumiem,” teica Fernandezs.

Uzņēmums Google nekomentēja virkni konkrētu jautājumu par ziņojumu. Tostarp viņi atteicās sniegt piebildi par to, vai uzņēmums piekrīt, ka šis ziņojums tiek piedēvēts Ziemeļkorejas režīmam.

Citi upuri

Tāpat ziņojumā teikts, ka Lookout atrada dažas no spiegprogrammatūras lietotnēm trešo pušu lietotņu veikalā APKPure. APKPure pārstāvis sacīja, ka uzņēmums nav saņēmis “nekādu e-pastu” no Lookout.

Uzņēmuma Lookout pārstāvis Hebeizens kopā ar vecāko drošības izlūkošanas pētnieku Alemdaru Islamoglu sacīja, ka viņu rīcībā nav informācijas par to, kas varētu būt bijis mērķis.Tomēr uzņēmums ir pārliecināts, ka šī bija ļoti mērķtiecīga kampaņa, kas, visticamāk, bija vērsta pret cilvēkiem Dienvidkorejā, kuri runā angļu vai korejiešu valodā.

Lookout vērtējums balstās uz atrasto lietotņu nosaukumiem, no kuriem daži ir korejiešu valodā, un uz to, ka dažu lietotņu nosaukumi ir korejiešu valodā un lietotāja saskarne atbalsta abas valodas, teikts ziņojumā.

Tāpat viņi konstatēja, ka spiegprogrammatūras lietotnēs tiek izmantoti domēnu nosaukumi un IP adreses, kas iepriekš tika identificētas kā tādas, kuras ir sastopamas ļaunprātīgās programmatūras un komandu un kontroles infrastruktūrā, ko izmanto Ziemeļkorejas valdības hakeru grupas APT37 un APT43.

“Ar Ziemeļkorejas draudu dalībniekiem fascinējoši ir tas, ka viņiem, šķiet, diezgan bieži izdodas iekļūt oficiālajos lietotņu veikalos,” teica Hebeizens.

Avots: TechChurch