Bezmaksas bibliotēkā libssh, kuru izmanto tīkla protokola SSH īstenošanai, atklāts nopietns drošības apdraudējums. Tas ļauj uzbrucējiem apiet autentifikācijas procesu un iegūt piekļuvi serverim, neievadot paroli.

Tipiska klienta un servera saziņa, lai atvērtu SSH tuneli, notiek šādi: Klients nosūta serverim pieprasījumu, ka grib uzsākt autentifikāciju “SSH2_MSG_USERAUTH_REQUEST”. Pēc tam serveris to uzsāk, klients atsūta vajadzīgo informāciju un serveris to pārbauda. Ja viss kārtībā, serveris nosūta klientam apstiprinājuma ziņu, ka viss izdevās “SSH2_MSG_USERAUTH_SUCCESS” un abi laimīgi atver tuneli.

Bet pateicoties caurumam kodā, ja klients autentifikācijas pieprasījuma vietā nosūta apstiprinājumu “SSH2_MSG_USERAUTH_SUCCESS”, tad serveris uzskatīs, ka autentifikācija jau ir notikusi un atļaus piekļuvi serverim. Tas ir tāpat kā vietējā bodē, pirms preču uzlikšanas uz letes, pateikt kasierei, ka esi jau samaksājis. Viņa atbild, ka tiešām esi, un tu mierīgi ar savu desas luņķi dodies mājās. Gluži kā džedaju prāta triki.

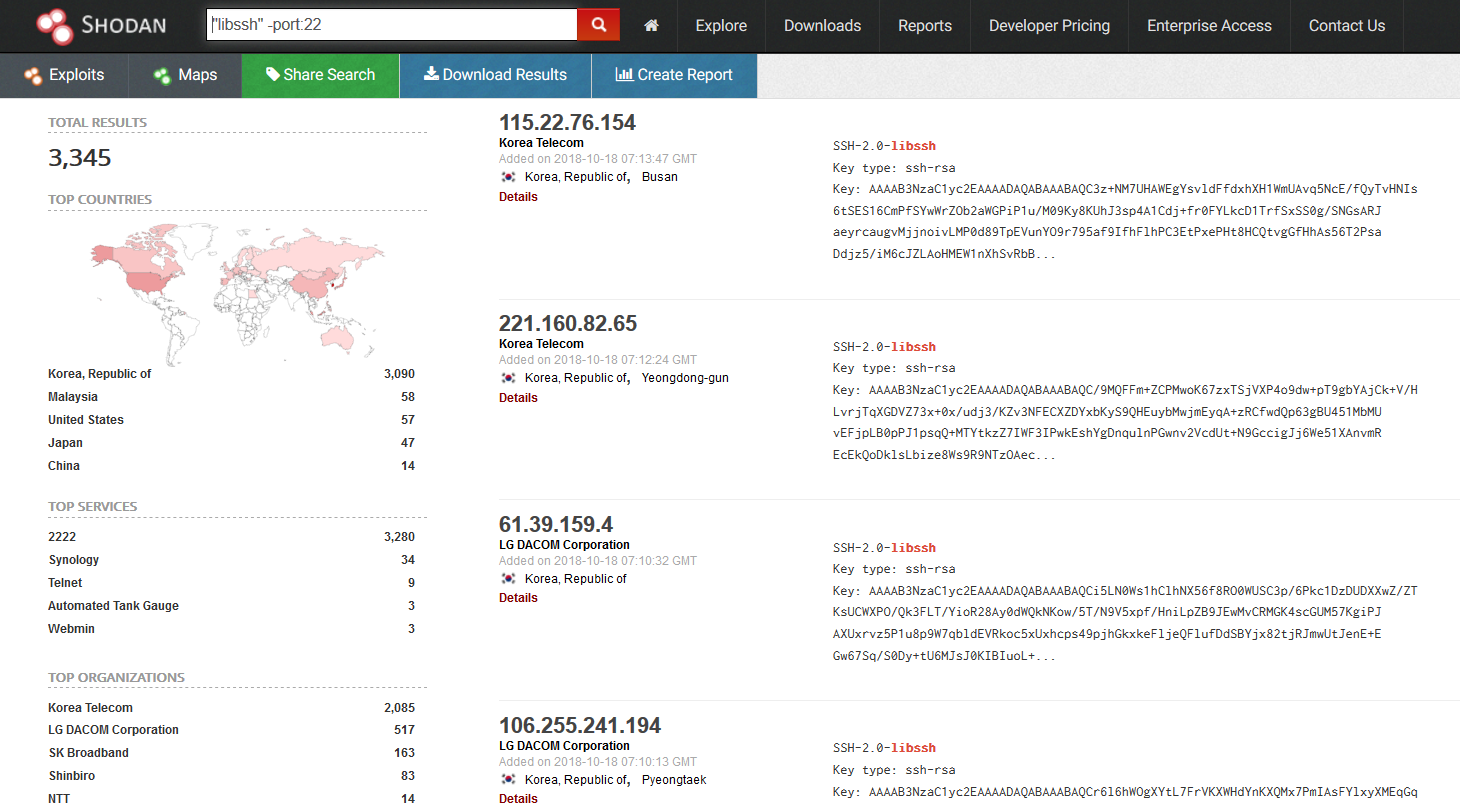

No kodēšanas viedokļa šī ievainojamība ir komiski traģiska un ļoti nopietna. Bet realitātē tā nav tik traka, tikai tāpēc, ka lielākā daļa serveru izmanto OpenSSH vai kādu citu bibliotēku. Pēc Shodan meklētāja datiem, aptuveni 3 000 serveru izmanto šo bibliotēku, no kuriem lielākā daļa atrodas Korejā. Visplašāk zināmais projekts, kurš izmanto libssh, ir GitHub. Bet tā kā tur tiek izmantota pielāgota libssh versija, sliktais kods nemaz netiekot izsaukts. Līdz ar to, GitHub lietotāji nekad nav bijuši apdraudēti. Drošības labad GitHub komanda tik un tā uzlika libssh piedāvātos ielāpus.

Drošības apdraudējums, kuram dots nosaukums CVE-2018-10933, pastāv jau kopš libssh 0.6.0 versijas, kura iznāca 2014.gadā. To tikai nesen atklāja Pīters Winters-Smits no NCC Group. Libssh izstrādātāji šo caurumu aizlāpīja 16.oktobrī ar versijām 0.8.4 un 0.7.6