- Sākums

- Forumi

- Notepad.lv

- IT ziņas

- Šifrētājvīruss Locky plosās pa Eiropu. Kā tas darbojas?

Šifrētājvīruss Locky plosās pa Eiropu. Kā tas darbojas?

Sākumlapa › Forumi › Notepad.lv › IT ziņas › Šifrētājvīruss Locky plosās pa Eiropu. Kā tas darbojas?

- This topic has 23 atbilžu, 9 voices, and was last updated pirms 8 years, 8 months by

Foxsk8.

-

AutorsIeraksti

-

23. Feb, 2016 at 06:55 #161831

samurajs

ParticipantJauna sērga nāk virsū: izspiedējvīruss ar nosaukumu Locky. Pirms dažām dienām CERT.lv jaunākajā izsūtnēLai saķertu Locky, vajadzīgs īpaši sagatavots Word dokuments. Parasti tos upuriem piesūta pa e-pastu, nomaskētus par rēķiniem utml. Iespējams arī scenārijs, kad lietotāji paši šo dokumentu lejuplādē kādā lapā. Minētais .docx satur atspējotu macro, un tālāk svarīgi, lai lietotājs to iespējotu. Bieži palīdz šis variants (kaut arī var būt kas cits):

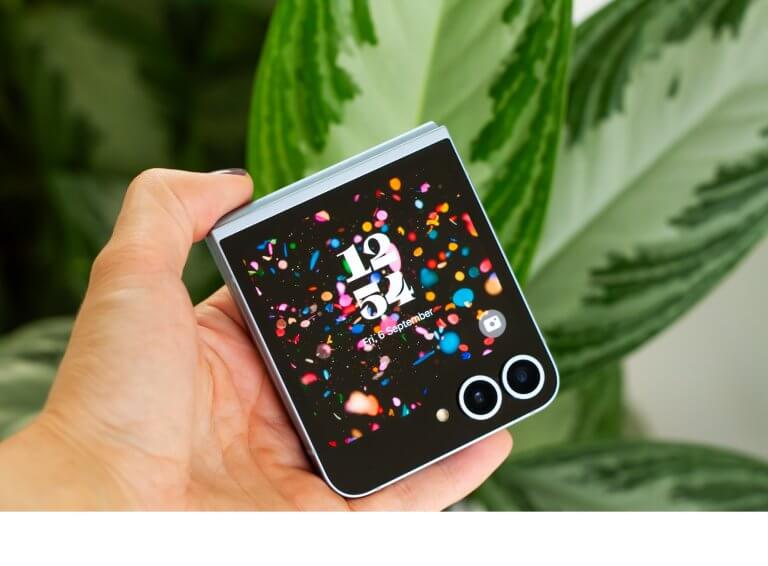

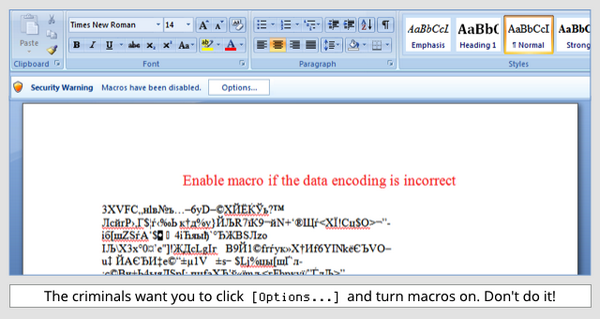

[img]https://notepad.lv/userpix/28_lockymacros640_1.png [/img] Tiklīdz makross ir iespējots, tas nekavējoties izpilda komandu DLOAD_SCRIPT, lejuplādējot no interneta pašu šifrētāju fail.exe, un startējot to. Līdz šim failam dokumentā nav iespējams atrast absolūti neko aizdomīgu. Kad šifrētājs palaists, tas ātri nošifrē visus lietotāja failus, nomainot paplašinājumus pret .locky. Pēc tam lietotājam izvada paziņojumu ar instrukciju kā samaksāt 0.5 BTC dekriptēšanas atslēgas ieguvei.

[img]https://notepad.lv/userpix/28_lockyransomwarederypt_1.png [/img] Un kad tagad mēs šo palasām, aktivizējas iedzimtā paranoja. Pēkšņi darbā saņemam Word dokumentu no priekšniecības, kurā arī prasīts aktivēt macro… to be or not to be? Atceramies, ka pats Word dokuments neko bīstamu nesatur, tāpēc pārbaudei raujam ārā interneta vadu no kompja un trīcošām rociņām iespējojam macro…

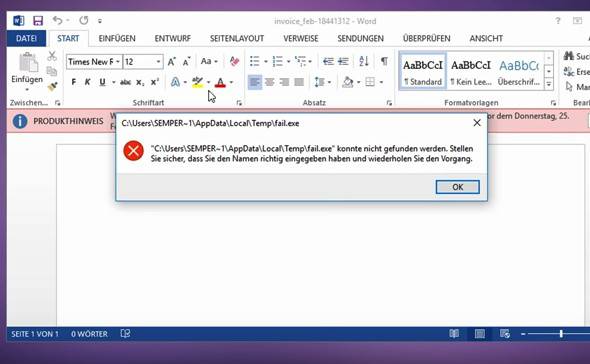

[img]https://notepad.lv/userpix/28_semp_1.jpg [/img] Ja ieraugām ko šādu – tā ir pazīme, ka varējāt iegrābties, bet sargeņģelis joprojām ir ar jums. Skripts lamājas, ka nevar atrast fail.exe (bet mēs taču izrāvām interneta vadu!).

Te vācu portāls Sempervideo sagatavojis pilnu Locky video apskatu:

23. Feb, 2016 at 07:48 #323642nabadanga

ParticipantNevajag stāstīt muļķības! Kaspersky lieliski tiek galā ar Locky, tāpat kā ar jebkuru citu šifrētājvīrusu. Visādu otrās šķiras av lietotājiem gan tagad jārausta interneta vads pirms katra Word dokumenta atvēršanas 🙂 23. Feb, 2016 at 08:08 #323643Crow

ParticipantŠ ie invoice nāk šurp arī Latvidžā jau vismaz divas nedēļas. Arī ķīniešu 360 uzreiz bļāva bez visām signatūrām, tīri uz čuju (t.i., heiristiku). Quote:Locky gadījumā cerēt uz kaut kādiem antivīrusiem ir bezmērķīgi

Quote:Tiklīdz makross ir iespējots, tas nekavējoties izpilda komandu DLOAD_SCRIPT, lejuplādējot no interneta pašu šifrētāju fail.exe, un startējot to

Man kaut kā šie divi apgalvojumi nesazobojas.Pirmkārt, prasts VB skripts ir nu ļoti viegli noķerams. Vismaz kaut kā būtu obfuscējuši, kaut ROT13, lai antivīrusi nevar to pirms izpildes izlasīt un saprast, ko tas dara.

Otrkārt, nebūtu jālaiž cauri konekcijas no programmām, kurām ņefig līst internetos, ja tas nav īpaši vajadzīgs kādām specifiskām darbībām. Īpaši jau cscript.exe (Console Scripting Host), kas šos makaronus izpilda.

Treškārt, tā kā Word un cscript darbojas lokālā lietotāja kontekstā (ideāli: limited), jebkurš whitelist HIPS paņems to kā mazo, bet pašu fail.exe arī nevajadzētu būt grūti noķert pēc signatūrām vai heiristikas. Vismaz par spoolsv.exe vai svchost.exe nevarēja nosaukt, lai gribās Allow & Add to exceptions nospiest? Un galu galā tas saveido čupu ar palīgfailiem. Pēdējam, ko skatījos, bija pitona dzinis un čupa ar .py klasēm. How hard can that be, people?

—

Bļāviens, mūsdienās pat kārtīgu, interesantu vīrusu neviens uzrakstīt vairs nemāk. Viss uz najobku vien balstās. Kur paliek heap corruption, privilege escalation, thread hijacking, cache traversal? Pat buffer overflow, kuri vairumā produktu ir kā caurumi Krievijas sierā, netiek izmantoti. Pilni CVE saraksti ar šitiem, bet ne tos izlabo, ne izmanto. Tad ponts kur?

Laikam tāpēc, ka uz tiem nevar droši paļauties, bet uz cilvēku muļķību un adminu slinkumu – praktiski vienmēr.

23. Feb, 2016 at 08:08 #323644samurajs

ParticipantUn tu tici arī, kam raksti? https://forum.kaspersky.com/index.php?s=254afd445f42e46ea526723ac63e3a71&showtopic=345362 23. Feb, 2016 at 08:57 #323645nabadanga

ParticipantSamuraj, man nav jātic. Es zinu 🙂 Ir Kaspersky lietotāji, kas atslēdz System Watcher komponenti, uzraujas uz šifrētāju un tad vaimanā forumos. Varbūt kādam noderēs https://www.youtube.com/watch?v=V_PGnouFs44 23. Feb, 2016 at 10:50 #323646GuntOn

ParticipantJā un Top Shop reklāmās arī stāsta baltu patiesību. 😀 OK, iespējams, ka Kašmarskis arī palīdz pret atsevišķiem kriptodraņķiem, bet es tam sūdam savus failus neuzticētu. Ne tikai dēļ šaubām par produkta efektivitāti, bet arī tāpēc, ka tas ir vatņiku izstrādājums. 23. Feb, 2016 at 10:59 #323647Aldis

ParticipantNez uz WPS (kingsoft) office arī šis palaižas? 🙂 23. Feb, 2016 at 11:51 #323648nabadanga

ParticipantGuntOn, Kaspersky palīdz pret jebkuriem kriptodraņķiem – pat pret tiem, ko uzrakstīs nākošgad. Protams, pie noteikuma, ka lietotājs nav kaut ko uz savu galvu izslēdzis. Ja gadās pilnīgi jauns kriptētājs, ko nedetektē ne ar standarta, ne agrīnajām signatūrām, tad kriptētājs tiek identificēts pēc uzvedības ar Behavior Stream Signatures. Tomēr līdz tam brīdim, kad tas viss notiek, viņš paspēj so to sašifrēt. Tāpēc Kaspersky ir apakšsistēma “Cryptomalware countermeasures subsystem”, kas taisa lokālas rezerves kopijas un kas atgriež atpakaļ nošifrētos failus, kad kriptētājs ir identificēts un nokauts. Pēc šīs procedūras infa par incidentu sekundes daļās nonāk Kaspersky mākonī un pie citiem klientiem, kuri attiecīgi ir aizsargāti pret jauno kriptomošķi ar agrīnajām signatūrām. Tas ir līdzīgi kā imūnsistēma un praksē strādā lieliski. Vairāk lasiet https://www.kaspersky.com/images/Kaspersky_Lab_Whitepaper_System_Watcher_ENG.pdf 23. Feb, 2016 at 11:55 #323649Aldis

Participantnabadanga cik tev maksā kasperskis par komentēšanu IT forumos, cik jams labs?! 😀 Ne pirmo reizi tu te manīts aizstāvot ar putām uz lūpām tieši kasperovski.. :] 23. Feb, 2016 at 12:07 #323650Crow

ParticipantNu pag, varbūt jams vienkārši ir fanbois? Vobšem, man Intel nemaksā neko… varbūt jāsāk prasīt? 😀 23. Feb, 2016 at 12:15 #323651nabadanga

ParticipantAldi, diez vai tu tik daudz naudas esi redzējis 🙂 Tāpēc es dāsni dalos ar savām zināšanām, kuras sakrātas daudzu gadu praksē 🙂 23. Feb, 2016 at 12:32 #323652GuntOn

ParticipantCik skaitās daudzu gadu prakse? Tik ilgi cik Kašmarskim ir nosacīts risinājums pret kriptodraņķiem? Savādi, ka kriptosērgas sākumā Kašmarski nekur nedzirdēja dziedot savas slavas dziesmas. 😀 23. Feb, 2016 at 12:48 #323653nabadanga

Participant20 gadi un vēl drusku. Starp citu, kriptosērgas saasināšanās sākumā šur tur bija neizpratne, kāpēc starp Kaspersky lietotājiem gandrīz nav cietušo. Tad izrādījās, ka viņi ir labi sagatavojušies. Visi tie labumi, par kuriem es te stāstīju, protams, nav dabūjami vecās Kaspersky versijās. 23. Feb, 2016 at 13:01 #323654Aldis

ParticipantStarp citu.. nu es arī Intel fanbojs.. 🙂 Bet tur ir neskaitāmi labi iemesli lai tādam būt.. Bet uz AV uzturu neitrālu attieksmi, pat diezgan pesimistisku attieksmi, jo neviens nepasargās no cilvēku stulbībām, un man bieži pat dēļ AV ir bijušais tikai problēmas, nekā ieguvumi…

Tas pats kasperovskis, AVG, utt ielīduši ir Android lauciņā, kas vien ir kā, maukšanās katrai pudelei par korķi – jo reāli ko uz Android tie dara, ir bremzē sistēmu, nodarbojās ar telemetriju, un domājams – ka reāli no draudiem nepasargā…

23. Feb, 2016 at 13:12 #323655Aldis

ParticipantLai saduļkotu ūdeņus AV pasaulē, nebrīnīšos ka šo kriptovīrusu sērgu paši Kašperovski vien ir izveidojuši – sākot ar policijas vīrusu, un ctiem tā paveidiem… Jo pārsteidzošā kārtā vairums jamo sērga tieši nāca no Krievijas… Taga tikai atliek kontrolēti “pasargāt” lietotājus, kas jau ir samaksājuši par Internet Security licenzēm.. 🙂 23. Feb, 2016 at 16:21 #323656nabadanga

ParticipantLatvijā Android vīrusi vēl nav ieskrējušies, bet Cert.lv viena no šī gada prioritātēm ir mobilās ļaunatūras analīzes kapacitātes palielināšana. Viņi gatavojas 🙂 23. Feb, 2016 at 16:31 #323657nabadanga

ParticipantAldi, viss agri vai vēlu nāk klajā, bet neviens AV vēl nav pieķerts vīrusu rakstīšanā. Man kaut kā grūti iedomāties, ka uzņēmums ar gada apgrozījumu pie miljarda dolāru pats ņem un iznīcina sevi. Tik stulbi jau nu viņi nav 🙂 23. Feb, 2016 at 17:00 #323658nabadanga

ParticipantPamēģini noinficēt Windows kompi ar Kaspersky Internet Security ar setingiem pēc noklusējuma un tad di*s! Es to esmu mēģinājis ar visiem izplatītākajiem Latvijā banku un kriptovīrusiem uzreiz pēc to saņemšanas un man ne reizi nav izdevies noinficēt datoru. 23. Feb, 2016 at 20:07 #323659uldics

ParticipantMan tas šķiet diezgan loģiski. Muļķu pasaulē ir daudz un paliek arvien vairāk par spīti sesuritu bļaustekļiem. Priekš kam lieku laika tērēšanu, ja bičmonētas ripo tikai tā? 24. Feb, 2016 at 04:21 #323660dexsters

ParticipantTā kā šie vīrusi kriptē tikai noteiktu failu tipus tad šamo teorētiski var apjāt nomainot visus svarīgos failu paplašinājumus uz saviem individuāliem.Piemēram .jpg nomaina uz .suns. -

AutorsIeraksti

- Jums ir jāpieslēdzas sistēmai, lai varētu komentēt šo tēmu.

Jaunākais portālā

Apskati