Ar Ķīnas valdību saistītais uzņēmums kļūdaini pāradresēja lielu daļu internet trafika pa apkārtceļu, kas apdraudēja datu drošību un integritāti 2,5 gadu garumā, teica drošības eksperts pirmdien. Nav skaidrs vai cirkulārais ceļš bija tīša interneta maršrutēšanas protokola (Internet Border Gateway Protocol vai BPG) laupīšana vai kļūdas rezultāts.

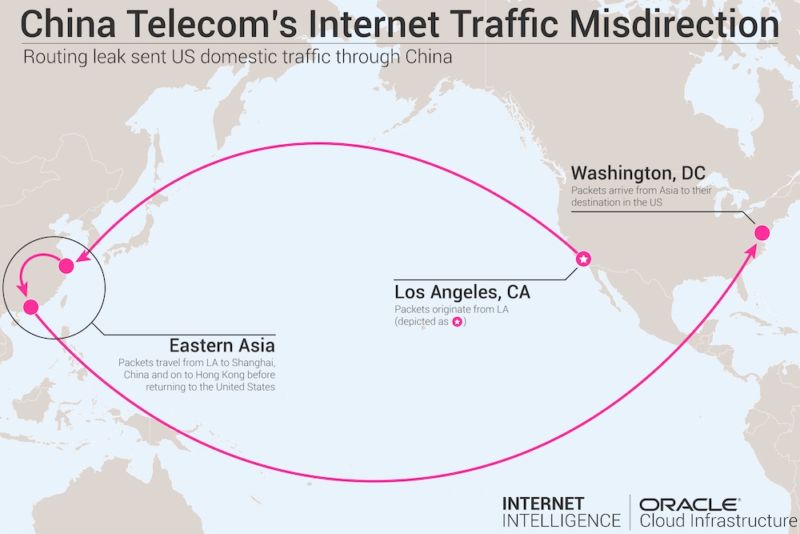

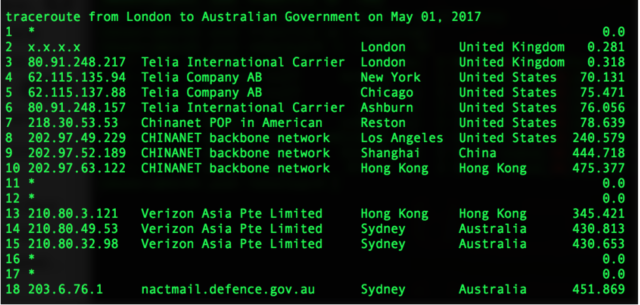

Pirms gada gandrīz nedēļu nepareizā maršrutēšana izraisīja Savienoto Valstu interneta komunikāciju novirzīšanu uz Ķīnu, pirms nonākšanas paredzētajā galamērķī, teica Dags Madorijs (Doug Madory), BGP speciālais izmeklētājs. Traceroute progammās 2017. gada 3 decembrī bija redzams, ka trafiks no Losandželosas vispirms nonāca Ķīnas Telekomunikāciju uzņēmuma objektā Hangzhou pilsētā, Ķīnā, pēc tam Vašingtonā. Problemātiskais maršruts izveidojās, jo Ķīnas Telekomunikācijas ievietoja sevi Verizon Asian Pacific ceļā.

Tas notika vienā laikā ar lielāku kļūdainu maršrutēšanu sēriju, kas sākās 2015. gada beigās un turpinājās 2,5 gadus, Madorijs pirmdien teica savā blogā. Kļūdaino maršrutēsanu izraisīja AS4134, autonomā sistēma, kura pieder Ķīnas Telekomunikāciju uzņēmumam, tā nepareizi apstrādāja Verizon Asia-Pacific AS piederošās AS703 sistēmas maršrutēšanas paziņojumus. Nepareizā paziņojumu apstrāde izraisīja vairāku internacionālo pārvadātāju – ieskaitot Telia AS1299, Tata AS6453, GTT AS3257, Vodafone AS1273 – Verizon adresēto datu nosūtīšanu uz Ķīnu.

Nākamos 30 mēnešus liela daļa Verizon AS703 adresētā trafika izgāja cauri AS4134 Ķīnā, pirms nonākšanas galamērķī. “Es domāju, ka vidēji mēs redzējām līdz pat 20% no saviem avotiem izejot cauri šiem maršrutiem”, teica Madorijs. “Tie nebija 20% no interneta, bet droši varu teikta, ka daļa bija nozīmīga”.

Ilgi nelabotie maršruti parāda, cik trausls ir BPG, protokols, kas veido interneta globālo maršrutēšas sistēmu. Aprīlī nezināmi uzbrucēji veica BGP nolaupīšanu, lai pāradresētu Amazon Route 53 DNS servisam adresētu trafiku. 12 stundu garais notikums atļāva nozagt digitālās monētas 150000 dolāru apmērā, kamēr nezinātāji tika pāradresēti uz viltotu MyEtherWallet.com lapu.

2013. gadā ļaunprātīgi hakeri nolaupīja lielu daudzumu interneta trafika uzbrukumā, kas visdrīzāk bija tests. Tajā pašā gadā spiegošanas rīku hakeru komanda nolaupīja sev nepiederošas IP adreses, lai palīdzētu Itālijas policijai atgūt kontroli pār datoriem, kurus tā vēroja izmeklēšanā. Gadu vēlāk Krievijas iekšzemes trafiks tikai pāradresēts cauri apkārtceļam Ķīnā.

Divos gadījumos pagājušajā gadā, trafiks uz un no lieliem Amerikas Savienoto Valstu uzņēmumiem tika aizdomīgi un tīši maršrutēts cauri Krievijas servisu nodrošinātājiem. Visa, MasterCard, Symantec, un citu uzņēmumu trafiks tika kļūdaini maršrutēts aprīlī. Google, Facebook, Apple, Microsoft trafiks tika ietekmēts citā BPG kļūdas gadījumā astoņus mēnešus vēlāk.

Pārmaršrutējot trafiku cauri uzbrucēja kontrolētam tīklam, BGP manipulācija atļauj pretiniekam novērot, sabojāt vai mainīt nešifrētus datus. Arī ar šifrētiem datiem uzbrukumi ar nosaukumiem kā DROWN vai Logjam parāda, ka daļa datu varētu tikt atšifrēti. Pat tad, kad šifru nevar lauzt, uzbrucēji var dažreiz piemānīt mērķus un samazināt aizsardzības, labs piemērs ir viltotā MyEtherWallet.com lapa.

Madorijs sacīja, ka nepareizā maršrutēšana beidzās 2017. gadā pēc lielām pūlēm un darba. Viņa ziņojumā tika slavēts standarts, zināms kā RPKI-based AS path verification (RPKI bāzētā AS ceļu pārbaude). Ja šis mehānisms tiktu izvietots, tas būtu apturējis daļu notikumu, teica Madorijs.

Ne Ķīnas Telekomunikācijas, ne Verizon nekomentēja blogā aprakstīto.

Pirmdienas bloga raksts tika publicēts 2 nedēļas pēc tam, kad izmeklētāji Savienoto Valstu Jūras Kara Flotes koledžas un Telavivas Universitāte publicēja ziņojumu, kurš ātri ieguva BGP drošības speciālistu uzmanību. Ar nosaukumu “China’s Maxim-Leave No Access Point Unexploited: The Hidden Story of China Telecom’s BGP Hijacking” (Ķīnas princips – neatstāt nevienu pieejas punktu neizmantotu: slēptais stāsts par Ķīnas Telekomunikāciju uzņēmuma BGP laupīšanu”), tas vēstīja, ka Ķīnas valdība agresīvi izmantoja uzņēmumu daudzus gadus, lai pārmaršrutētu lielu daudzumu interneta trafika uz Ķīnas kontrolētiem tīkliem pirms nogādes galamērķī. Ziņojums nosauca 4 specifiskus maršrutus – no Kanādas uz Dienvidkoreju, no Savienotajām Valstīm uz Itāliju, no Skandināvijas uz Japānu, no Itālijas uz Taizemi – kas tika manipulēti starp 2015. gadu un 2017. gadu.

“Var strīdēties, ka šādus uzbrukumus vienmēr var izskaidrot ar “normālu” BGP uzvedību, bet neparasto pāradresācijas īpašību dēļ šie gadījumi izskatās ļaunprātīgi, īpaši maršrutu garums un neparastais ilgums,” rakstīja autori. Kanādas un Diendivdkorejas noplūde ilga sešus mēnešus un sākās 2016. gada februārī. Atlikušie trīs laupījumi notika 2017. gadā, pirmie divi ilga vairākus menešus un pēdējais apmēram 9 stundas.

Ziņojums bija neparasts, jo tajā netika doti AS numuri, datumi un citas detaļas, kas citiem izmeklētājiem atļautu apstiprināt notikumus. Izmeklētaji prasīja autoriem datus padarīt publiskus un tie atbildēja ar nelielu daudzumu traceroute datu. Madorijs teica , ka pirms 2 nedēļām aprakstītais Skandināvijas un Japānas notikums bija neliela daļa no 2,5 gadu garo kļūdaino maršrutēšanu virknes, kuru viņš aprakstīja pirmdien.

“Mēs aprakstām to pašu dažādos veidos,” teica Madorijs. “Viņi par to varbūt zināja tikai 2 mēnešus 2017. gadā, bet es varu garantēt, ka tas notika daudz ilgāk.”

Madorijs teica, ka Savienoto Valstu iekšzemes interneta trafiks ir lielākais piemērs. kad iekšzemes trafiks tiek pārsūtīts caur Ķīnu un ir jājautā vai tas ir tīši izdarīts, vai nē. Tas ir uztraucoši. Madorijs domā ka šo faktu uzzināšana pārsteigs cilvēkus ietekmētajās valstīs, īpaši ASV.

Avots: arstechnica.com